Aufgepasst, Windows-Nutzer! Die Hackergruppe TA577 hat ihre Taktik geändert und nutzt jetzt Phishing-E-Mails, um sogenannte NTLM-Authentifizierungs-Hashes zu stehlen.

Was sind NTLM-Hashes?

Diese Hashes dienen eigentlich der Benutzeranmeldung unter Windows und können von Angreifern geknackt werden, um echte Passwörter zu erhalten. Aber selbst ohne Knacken können sie für Angriffe mit dem Namen "Pass-the-Hash" missbraucht werden.

Wie funktioniert "Pass-the-Hash"?

Dabei verwenden die Angreifer den gestohlenen Hash einfach anstelle des Passworts, um sich an entfernten Servern und Diensten anzumelden.

Wie läuft der Phishing-Angriff ab?

Die Phishing-Mails wirken zunächst harmlos, da sie vorgeben, Antworten auf vorherige Unterhaltungen zu sein (Thread-Hijacking). Doch Vorsicht: Sie enthalten ZIP-Archive mit manipulierten HTML-Dateien.

Was passiert, wenn ich eine manipulierte HTML-Datei öffne?

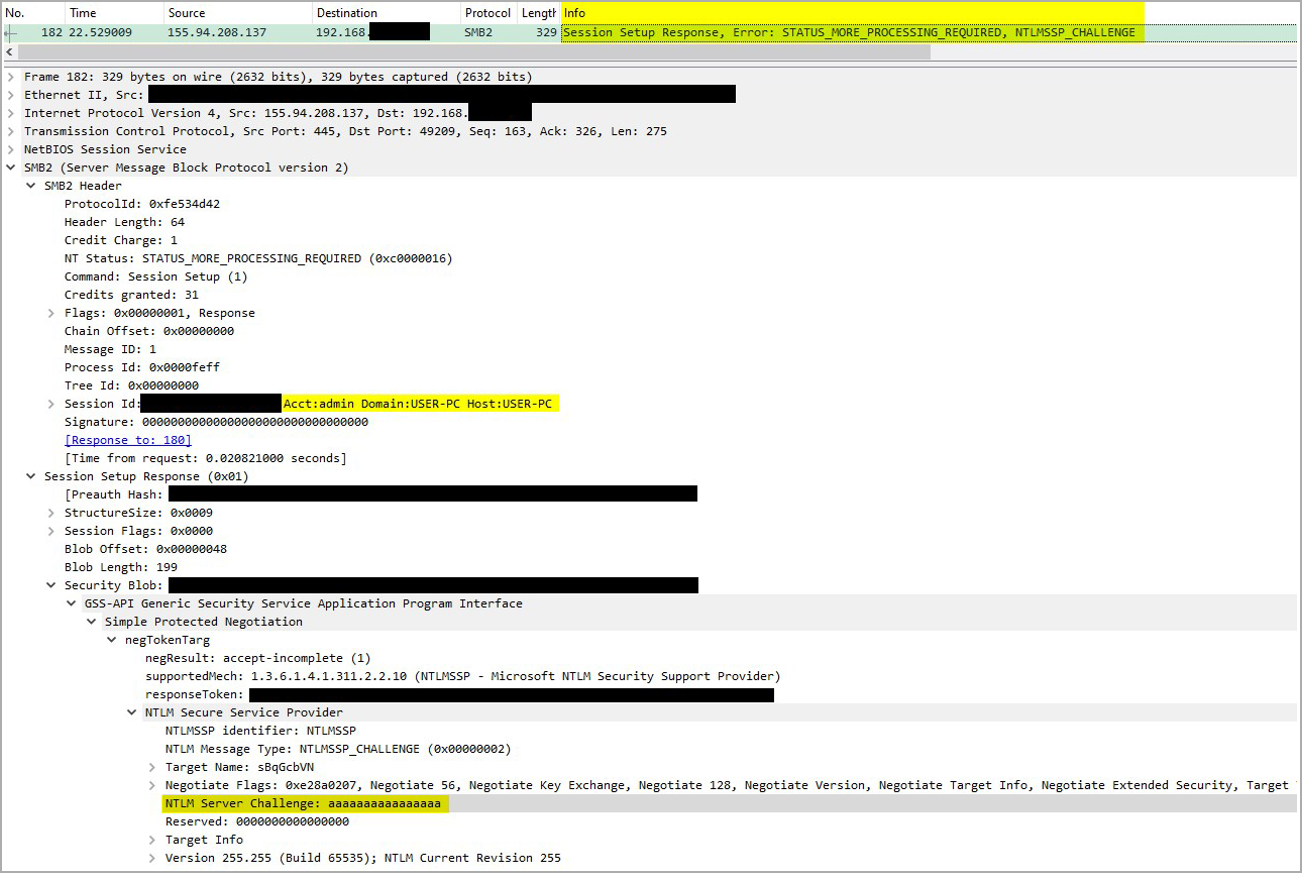

Öffnet man so eine Datei, wird automatisch eine Verbindung zu einem vom Angreifer kontrollierten Server hergestellt. Dieser Server fängt dann im Hintergrund den NTLM-Hash des Opfers ab.

Was kann ich tun, um mich zu schützen?

- Vorsicht bei E-Mails: Seien Sie generell misstrauisch gegenüber E-Mails, auch wenn sie scheinbar von Bekannten stammen. Klicken Sie niemals auf verdächtige Links oder öffnen Sie unbekannte Anhänge.

- Firewall einrichten: Blockieren Sie ausgehende Verbindungen zu den Ports 445 und 139 Ihrer Firewall, um zu verhindern, dass Ihr Gerät ungewollt Daten an fremde Server sendet.

- E-Mail-Filterung aktivieren: Aktivieren Sie in Ihrem E-Mail-Programm die Filterung von Nachrichten mit ZIP-Anhängen.

- Gruppenrichtlinie anpassen (optional): Fortgeschrittene Nutzer können die Windows-Gruppenrichtlinie so konfigurieren, dass NTLM-Verkehr eingeschränkt wird. Beachten Sie jedoch, dass dies zu Kompatibilitätsproblemen führen kann.

- Windows 11 nutzen (optional): Wenn Sie Windows 11 verwenden, profitieren Sie von einer integrierten Funktion, die NTLM-basierte Angriffe über SMBs blockiert.

Wichtig:

Selbst wenn Sie einige dieser Maßnahmen ergreifen, ist es ratsam, stets ein starkes Passwort zu verwenden und die Multi-Faktor-Authentifizierung überall wo möglich zu aktivieren. So machen Sie es Hackern zusätzlich schwer, in Ihr System einzudringen.

Weitere Informationen: